Вирус-шифровальщик Deadbolt

Вирус-шифровальщик Deadbolt

Как мы и обещали, публикуем статью, которую мы подготовили по результатам расследования, проведенного победителем нашего конкурса на лучшее крипторасследование

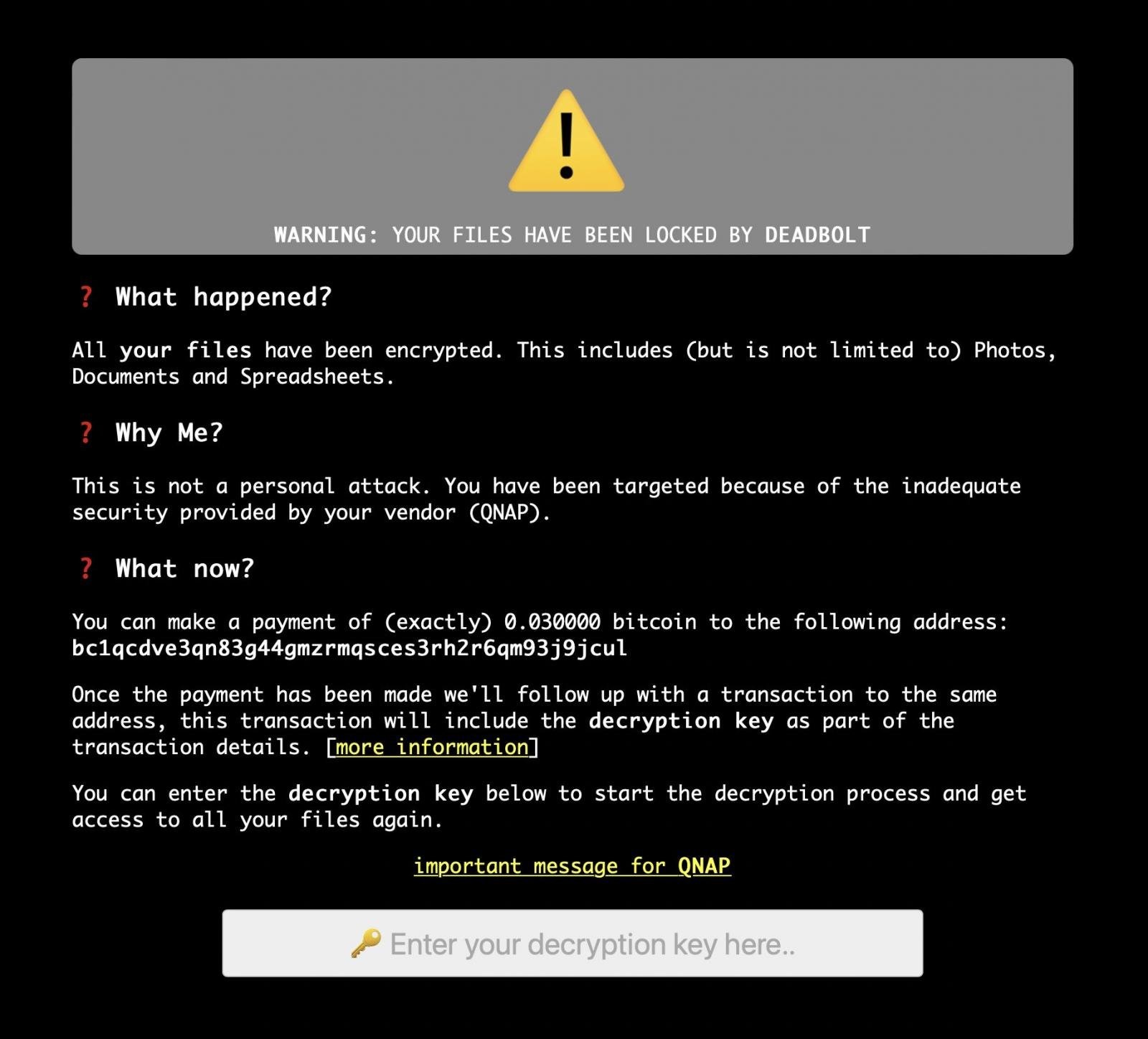

Появившийся в начале 2022 года вирус-вымогатель DeadBolt нацелен на устройства хранения данных QNAP, зашифровывая содержащиеся на устройстве файлы, добавляя к их именам расширение «.deadbolt».

Впервые атаки вируса–вымогателя DeadBolt на устройства QNAP и ASUSTOR были обнаружены 21 января 2022 года. Вирус взламывал страницу авторизации устройства NAS и выводил на нее сообщение о том, что файлы были заблокированы DeadBolt и для их дешифровки необходимо оплатить выкуп 0.03 BTC (а с сентября текущего года 0.05 BTC). После развертывания на устройстве вымогатель шифровал файлы с помощью алгоритма AES128 и добавлял к их именам расширение «.deadbolt».

Каждая жертва получает уникальный адрес BTC кошелька для перевода выкупа, после проведения указанной транзакции на уникальный адрес вымогателя приходит вторая транзакция хэш которой и служит ключом дешифратором для атакованных файлов на устройстве QNAP.

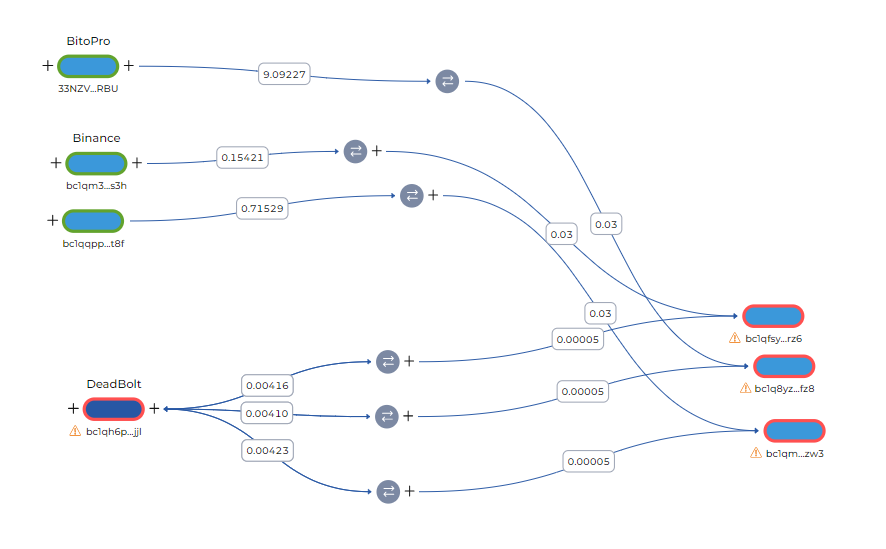

Команда ШАРД с участием наших пользователей проанализировала адреса биткоин кошельков, принадлежащих вирусу вымогателю, для определения путей вывод средств и установления «холодных кошельков», где, возможно, хранятся средства, полученные мошенническим путем.

Так анализ нескольких адресов, указанных программой вымогателем для оплаты выкупа, позволил установить следующее:

- bc1q4p2j6ys86jm360qx9gn0k0hzwh25lppqsdchcl, текущий баланс: 0.0500546 BTC, адрес создан 08.10.2022 г. на него в тот же день осуществлено 2 входящих транзакции, исходящие транзакции отсутствуют.

- bc1q6eczfnycvy2m3wgq436zlfrulvua8f67ndgjl0, текущий баланс: 0.0500546 BTC, адрес создан 09.10.2022 г. на него в тот же день осуществлено 2 входящих транзакции, исходящие транзакции отсутствуют.

- bc1qv8dg0xgxl3azy0x7mnr8dq7s9rz2f5ru0mkqql, текущий баланс: 0.0500546 BTC, адрес создан 09.10.2022 г. на него в тот же день осуществлено 2 входящих транзакции, исходящие транзакции отсутствуют.

Анализ адресов, куда необходимо оплатить выкуп, показывает, что после выплаты выкупа (0.05 BTC) на указанные адреса приходило пополнение в размере 0.0000546 BTC с адреса bc1qh6pku7gg2d6pw87z3t4f6d4rk6c48ajvsmfjjl (адрес создан 21.01.2022, оборот адреса 8.5 BTC, текущий баланс 1.13 BTC, последняя транзакция 03 ноября 2022 г.), именно в этой небольшой транзакции и содержится ключ дешифрования для файлов, зашифрованных вирусом-вымогателем.

Анализ пополнений кошелька bc1qh6pku7gg2d6pw87z3t4f6d4rk6c48ajvsmfjjl установил, что пополнение его было осуществлено в том числе через кошелек bc1qm34lsc65zpw79lxes69zkqmk6ee3ewf0j77s3h. Адрес находится на бирже Binance и упоминается в Твиттере, как кошелек за день продавший 3 900 BTC DEBJIT HIRA.

Анализ исходящих транзакций адреса bc1qh6pku7gg2d6pw87z3t4f6d4rk6c48ajvsmfjjl позволил установить следующую закономерность: в большинстве случаев отправляемые средства возвращаются адресу получателю, при этом сдача в размере 0.0000546 BTC отправляется на новый адрес, куда также приходил «выкуп» в размере 0.03 BTC или 0.05 BTC.

По такой логике можно выделить более 1800 адресов, на которые поступили средства в размере 0.03 BTC или 0.05 BTC с большой долей вероятности все эти адреса связаны с аналогичным вымогательством, скорее всего принадлежат одному лицу, либо группе лиц, при этом средства до настоящего времени не выведены, все имеют баланс 0.0300546 или 0.0500546 сформированный 2-мя транзакциями, исходящих транзакций нет.

Изучение исходящих связей основного адреса вируса-вымогателя DeadBolt позволило установить, что средства, собранные злоумышленниками, были выведены на следующие адреса:

- 33ze68qZoBE9R4uMtRQGNnvgFTYN4sPBUq, текущий баланс: $292 850.59

- bc1qqhk96z9xwz5jahmzjs6rdt5aydvtky952mtjls, текущий баланс: $383 446.97

- 3D2eQ7As1tUWZzDDjrzWHQoD4SM8y9BzMR, текущий баланс: $98 246.41

- bc1qssdfkcyvfq0fpwae63ldrpyazlup648xdqhx48, текущий баланс: $354 686.81

- 3G4VGjsMuoSoLqDaS7FDkwUXQzquST1r52, текущий баланс: $287.98

- bc1qlsvq2xvr74gpxe0u3k8mhdec63ur55f5yhcr6m, текущий баланс: $54 742.07

- 3EA44pibKY5NcZhJdTDVVmsXfZXz2xjdZk, текущий баланс: $2 759.23

- bc1qrpe77ejrssn3lzvzu9r0afnq9xu523gnt6ddz7, текущий баланс: $60 474.56

- bc1qqfdd8j0ps4kpn5tfumt2cps7chfj08x3ceg7za, текущий баланс: $48 539.23.

Основное хранилище вымогателя: 3EEJFjZURxShNr2AoJtbfcvCB749yzP7LP, текущий баланс: $113 576.2 Статистика показывает, что до настоящего времени вымогатель продолжает поражать все новые устройства NAS, и пользователи платят выкуп для дешифровки своих данных. По данным Censys Search заражению подверглись пользователи более 6 000 устройств по всему миру.

Примечательно, что с самого начала появления DeadBolt злоумышленники предлагали предоставить полную информацию об уязвимости QNAP за 5 BTC либо продать самой QNAP ключ для дешифровки всех зараженных устройств за 50 BTC, для ASUSTOR такое предложение стоит 7.5 BTC и 50 BTC соответственно. Однако, адреса для зачисления указанных сумм являются уникальными и одноразовыми, выплат на них мы не обнаружили.

Таким образом, общий объем средств, которые собраны вымогателем с начала года составляет более 60 BTC, что по текущему курсу составляет более 80 млн. рублей.

Судя по эффективности работающей схемы сбора средств можно сделать вывод о том, что несмотря на кажущуюся простоту схемы, описанную в том числе многими компаниями по информационной безопасности, а также при наличии механизмов дешифрации, автомат по сбору средств, запущенный злоумышленниками, отлично работает. Почти ежедневно «жертвы» пополняют кошелек мошенников на $1 000 за выкуп зашифрованной информации, отчасти это связано с отсутствием регулирования криптовалюты и подчас отсутствием у правоохранительных органов инструментов, необходимых для изобличения преступников и привлечения их к ответственности.

Надеемся, в ближайшее время ситуация изменится, и мы со своей стороны активно работаем над этими задачами. Следим за развитием ситуации.